Privacy-Handbuch

Mirror von awxcnx.de, Stand: 2013-05-13

Eine aktuelle Version gibt es hier: privacy-handbuch.de oder bei Wikibooks

Im Abschnitt Tor Bad Exits sind einige Nodes genannt, denen man nicht trauen sollte. Diese Aufzählung kann nicht vollständig sein. Es ist so gut wie unmöglich, einen passiv schnüffelnden Tor Node zu erkennen.

IT-Sicherheitsforscher haben mehrfach nachgewiesen, dass es recht einfach möglich ist, mit schnüffelnden Exits Informationen über die Nutzer zu sammeln (D. Egerstad 2007, C. Castelluccia 2010). Man kann davon ausgehen, dass verschiedene Organisationen mit unterschiedlichen Interessen im Tor Netz nach Informationen phishen. Auch SSL-verschlüsselte Verbindungen sind nicht 100% geschützt. C. Soghoian und S. Stamm haben in einer wiss. Arbeit gezeigt, dass Geheimdienste wahrscheinlich in der Lage sind, gültige SSL-Zertifikate zu faken.

Als Verteidigung können Nutzer in der Tor-Konfiguration Exit Nodes angeben, denen sie vertrauen und ausschließlich diese Nodes als Exit-Nodes nutzen. Welche Nodes vertrauenswürdig sind, muss jeder Nutzer selbst entscheiden. Die folgende kurze Liste soll Anregungen zum Nachdenken liefern.

ExitNodes $B15A74048934557FCDEA583A71E53EBD2414CAD9, $2DDAC53D4E7A556483ACE6859A57A63849F2C4F6, $B15A74048934557FCDEA583A71E53EBD2414CAD9, $6D3EE5088279027AD8F64FF61A079DC44E29E3DF, $9E9FAD3187C9911B71849E0E63F35C7CD41FAAA3, $FDBA46E69D2DFA3FE165EEB84325E90B0B29BF07, $FDFD125372A694F0477F0C4322E613516A44DF04 Die erste Option gibt an, dass nur die im folgenden gelisteten Nodes als Exit verwendet werden dürfen. Für die Liste der Exits nutzt man die Fingerprints der Nodes, beginnend mit einem Dollar-Zeichen. Die Fingerprints erhält man von verschiedenen TorStatus Seiten.

In die Tor-Konfigurationsdatei trägt man die oben genannten Optionen ein.

In die Tor-Konfigurationsdatei trägt man die oben genannten Optionen ein.

IT-Sicherheitsforscher haben mehrfach nachgewiesen, dass es recht einfach möglich ist, mit schnüffelnden Exits Informationen über die Nutzer zu sammeln (D. Egerstad 2007, C. Castelluccia 2010). Man kann davon ausgehen, dass verschiedene Organisationen mit unterschiedlichen Interessen im Tor Netz nach Informationen phishen. Auch SSL-verschlüsselte Verbindungen sind nicht 100% geschützt. C. Soghoian und S. Stamm haben in einer wiss. Arbeit gezeigt, dass Geheimdienste wahrscheinlich in der Lage sind, gültige SSL-Zertifikate zu faken.

Als Verteidigung können Nutzer in der Tor-Konfiguration Exit Nodes angeben, denen sie vertrauen und ausschließlich diese Nodes als Exit-Nodes nutzen. Welche Nodes vertrauenswürdig sind, muss jeder Nutzer selbst entscheiden. Die folgende kurze Liste soll Anregungen zum Nachdenken liefern.

- Torservers.net ist eine vertrauenswürdige Organisation, die mehrere Exit-Nodes betreibt.

- Die von der Swiss Privacy Foundation betriebenen Tor Exit Nodes sammeln keine Informationen.

- Der CCC betreibt nach eigenen Aussagen die 4 Tor Nodes: chaoscomputerclub42, chaoscomputerclub23 sind Exit-Nodes. (wird ergänzt, sobald verifiziert)

- Der Node FoeBud3 wird wirklich vom FoeBud betrieben.

- … bitte selbst erweitern

Konfiguration in der torrc

In der Tor Konfigurationsdatei torrc kann man die gewünschten Nodes mit folgenden Optionen konfigurieren: StrictExitNodes 1ExitNodes $B15A74048934557FCDEA583A71E53EBD2414CAD9, $2DDAC53D4E7A556483ACE6859A57A63849F2C4F6, $B15A74048934557FCDEA583A71E53EBD2414CAD9, $6D3EE5088279027AD8F64FF61A079DC44E29E3DF, $9E9FAD3187C9911B71849E0E63F35C7CD41FAAA3, $FDBA46E69D2DFA3FE165EEB84325E90B0B29BF07, $FDFD125372A694F0477F0C4322E613516A44DF04 Die erste Option gibt an, dass nur die im folgenden gelisteten Nodes als Exit verwendet werden dürfen. Für die Liste der Exits nutzt man die Fingerprints der Nodes, beginnend mit einem Dollar-Zeichen. Die Fingerprints erhält man von verschiedenen TorStatus Seiten.

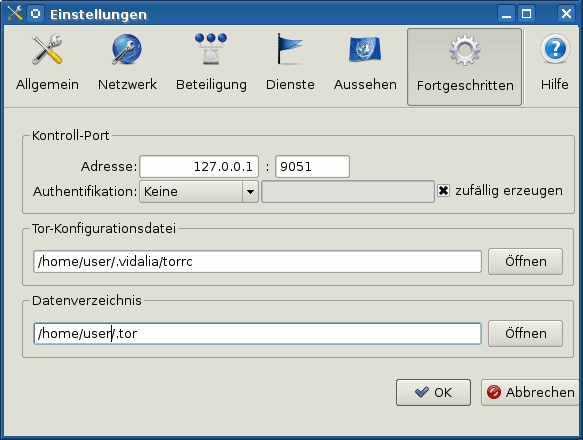

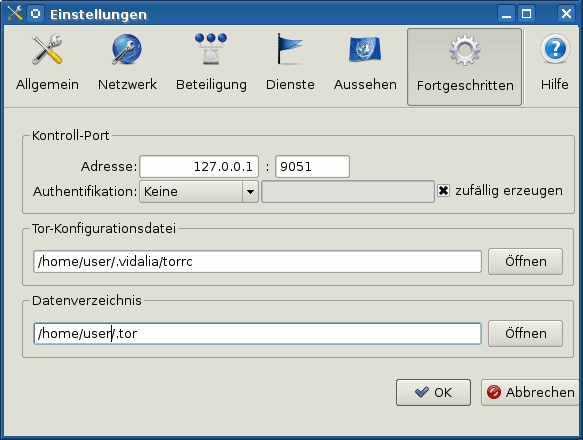

Konfiguration in Vidalia

Das GUI Vidalia bietet viele Möglichkeiten für die Konfiguration von Tor, aber nicht alle. Um Optionen zu konfigurieren, die nicht in Vidalia zugänglich sind, kann eine Konfigurationsdatei mit den zusätzlichen Optionen angegeben werden, die beim Start von Tor zu berücksichtigen sind. Unter Linux findet man diese Datei standardmäßig unter $HOME/.vidalia/torrc. Es kann jedoch eine beliebige andere Datei verwendet werden.